【最新版】貴社のセキュリティは大丈夫?脅威アクター動向|攻撃のタイプとリスク軽減策(2021年統計)

- タグ

現在では、長引くパンデミック、在宅勤務など労働環境の変化、政治的・地政学的な変化と向き合わざるをえない状況が続いています。これらは、全世界的なカオスを意味し、そしてサイバー犯罪者はカオスの中で繁栄しています。

このような状況下、2021年のサイバー犯罪(脅威アクター)の移り変わり(その手口と技術)についてIBM社が統計・分析を行っています。

本コラムでは、2021年1月から12月に収集されたデータをもとに発表されたIBM Security X-Force脅威インテリジェンス・インデックスをもとに、ネットワークやエンドポイントの検出デバイス、インシデント・レスポンス活動、ドメイン名の追跡など、何十億ものデータポイントにおいて観察・分析された新しいトレンドと攻撃パターンについて、その概要をまとめました。

脅威タイプと脅威ベクトルの双方において、攻撃者の一歩先を行く重要資産の強化に向けたサイバー・セキュリティのトレンドから、具体的対策までご紹介いたします。

1.おもな統計

- 21% ― ランサムウェアの攻撃の割合

- 17カ月 ― ランサムウェア攻撃者がブランド名の変更またはシャットダウンするまでの平均時間

- 41% ― 初回アクセス時にフィッシングを悪用する攻撃の割合

- 146% ― 新しいコードによるLinuxランサムウェアの増加

- 61% ― OTに接続された組織での製造業の不正アクセスの割合

- 2,204% ― OTに対する偵察の増加

- 74% ― Moziボットネットから発生するIoT攻撃の割合

※2021年1月~12月

2.攻撃のタイプ

攻撃者が被害者のネットワークにアクセスした後に達成しようとする最終目標によって、攻撃のタイプは異なります。攻撃タイプと初期の感染手口は異なり、後者はネットワークへの最初の侵入方法となります。

脅威アクターが行った活動の最終目標によって、攻撃タイプの例として、ランサムウェア、データの窃盗、およびBECが挙げられます。

ランサムウェア

2021年にインシデント対応によって対処された攻撃の21%がランサムウェア攻撃です。

これは、前年の23%よりも若干減少していますが、ランサムウェア攻撃は現在も多くの割合で脅威となり続けています。

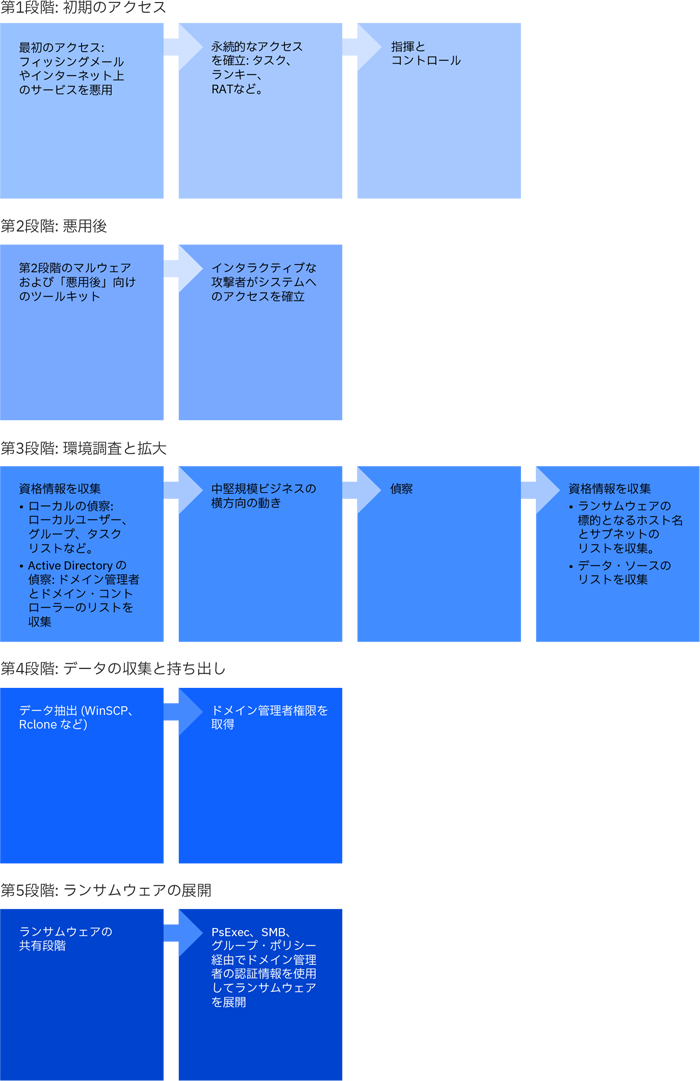

ランサムウェア攻撃のステップ

- ステップ 1(初期のアクセス)

ランサムウェアの攻撃で最も一般的なアクセス経路は、フィッシング詐欺、脆弱性の悪用、およびリモート・デスクトップ・プロトコルなどのリモート・サービスとなっています。

- ステップ 2(悪用の後)

最初のアクセス経路に応じて、第2ステップでは、攻撃的なセキュリティ・ツールによるインタラクティブなアクセスを確立する以前に、中間的なリモート・アクセス・ツールやマルウェアが使用されることがあります。

- ステップ 3(環境の調査と拡大)

攻撃の第3ステップでは、攻撃者は重点的にアクセス可能なローカル・システムとドメインを調査し、さらに横展開を可能にする追加の認証情報を取得します。

- ステップ 4(データの収集と持ち出し)

2019年以降のランサムウェア・インシデントのほとんどは、データの窃盗とランサムウェアの「ダブル・エクストーション」という手口を用いています。

攻撃の第4ステップにおいての攻撃者の焦点は、貴重なデータを特定し、それを流出させることに切り替わります。

- ステップ 5(ランサムウェアの展開)

ほぼすべてのランサムウェア・インシデントにおいて、攻撃者はランサムウェアのペイロードの配布先としてドメイン・コントローラーを標的にしています。

最近のランサムウェアの新たな傾向として「トリプル・エクストーション」と呼ばれる手口が拡大しています。

このタイプの攻撃では、攻撃者はデータを暗号化して盗み出し、さらに被害を受けた組織に対して分散型サービス妨害(DDoS)攻撃を行うと脅迫します。

攻撃の被害者(企業ほか社会的組織・団体)は、2種類の(多くの場合、同時の)悪質な攻撃によってネットワークを人質に取られ、さらにデータの窃盗(多くの場合、漏洩)による被害を受けます。

ランサムウェア攻撃者は、一次被害者の広範なビジネス・パートナーに目を向け始めており、ランサムウェア攻撃によるデータ流出やビジネスの中断を防ぐために、身代金の支払いを迫るようになってきているのです。

サーバー・アクセス

サーバー・アクセス攻撃(攻撃者がサーバーに不正アクセスする攻撃)は、2番目に多い攻撃タイプで、2021年にはインシデントの11%を占めました。

これらの攻撃の大部分はアジアで発生しており、脅威アクターは多くの場合、マルウェアをサーバーに展開すること、またはペネトレーション・テストツールを採用することに起因しています。

また、複数のケースでMicrosoft Exchangeサーバーの脆弱性を悪用し、ネットワークへの不正アクセスを行われるなど、企業が撃者によるネットワークへのあらゆるレベルでの不正アクセスを防ぐことを強化する中でも、サーバー・アクセス攻撃は日常的に発生しています。

ビジネス・メール詐欺(BEC)

ビジネス・メール詐欺(BEC)は攻撃タイプの中で3番目に多いものでした。現在BECによる攻撃は、多要素認証(MFA)があまり普及していない地域点に移っており、最近のBEC攻撃の矛先は、ラテンアメリカの組織に向けられているようです。

ラテンアメリカの組織に対する攻撃の内訳では、2019年にBECによる攻撃は0%でしたが、2020年には19%、2021年には20%と変化しています。

3.リスク軽減の対策(まとめ)

ランサムウェアによる深刻かつ増大する脅威、BECやフィッシングによる新たな脅威など、現在の脅威の状況を理解し、これらの脅威に対抗するために取るべき行動とは何なのか?

今日のサイバー脅威への有効な対策(セキュリティ原則)に、ゼロトラスト・アプローチがあります。

ゼロトラストで攻撃のリスクを低減

ゼロトラストは、セキュリティ問題に対する新しいアプローチであるパラダイムシフトで、セキュリティ侵害がすでに起こっていることを想定し、攻撃者がネットワーク全体を移動する際の困難性を高めることを目的としています。

中核となるのは、重要なデータがどこに存在し、誰がそのデータにアクセスできるかを理解し、ネットワーク全体で強固な検証手段を構築することで、適切な個人のみが適切な方法でそのデータにアクセスしていることを確認することです。

特にドメイン・コントローラーとドメイン管理者アカウントに最小特権の原則を適用するとで、ランサムウェア攻撃者の障壁が高くなる可能性があります。

これは、これらの攻撃者の多くが、被害を受けたドメイン・コントローラーからネットワークにランサムウェアを展開しようとするためです。

また、MFAを導入することで、Eメール・アカウントの乗っ取りを狙うサイバー犯罪者は、認証情報の盗用以外のさらなる認証を要求されるため、その難易度が上がります。

セキュリティ診断について

マイクロウェーブでは、サイバー攻撃の増加・高度化(高速化)において、大手企業様のWebサイト・業務システムの構築実績を通して、セキュリティ診断をはじめ様々なご提案・サービスの提供が可能です。

セキュリティの問題点や具体的アクション・有効性など、ご不明な点やご質問があれば、是非お気軽にお問い合わせください。

- タグ

サービスに関するご相談・お問い合わせ

実績や各種サービスに関するご相談やお見積もりなど、お気軽にお問い合わせください。

関連記事

【最新版】貴社のセキュリティは大丈夫?脅威アクター動向|攻撃の手口とインシデント対応策(2021年統計)

2022/06/30

- タグ

【EDI】2024年問題はB2B-ECで解決できる! EDIとECの違い・向き不向きを解説

2022/03/07

- タグ

調査データで明らかになった、 DX成功のカギとなる体制作りとは_Vol.02

2021/08/09

- タグ

調査データで明らかになった、 DX成功のカギとなる体制作りとは_Vol.01

2021/08/04

- タグ

デジタルトランスフォーメーションとは何か。―ICT時代の生き残りのために―

2017/12/21

- タグ

4種の事例から見るコンシューマ向け(C向け)アプリの活用

2014/10/15

- タグ

この記事の著者

DXコンサルタント(T.Y)

企業の業務改善、DX推進実績多数。グローバル化を見据えた日本全体の企業のDX推進底上げを目指して日々奮闘中!

DX推進プロジェクトによるリアルタイムで得たノウハウを元に、企業のDX推進の取り組みが加速するための情報を発信いたします。